Cyberprzestępczość w Polsce ma się doskonale. Nie dotyczy już tylko największych firm, ale na celowniku jesteśmy wszyscy. Z najnowszego raportu Banku Pekao wynika jasno, że już co trzeci Polak jest ofiarą przynajmniej jednego cyberprzestępstwa. Szczególnie popularny wśród hakerów jest teraz atak na zdalny pulpit.

Czytaj też: Ustawa antyspoofingowa i antysmishingowa przyjęta przez Sejm

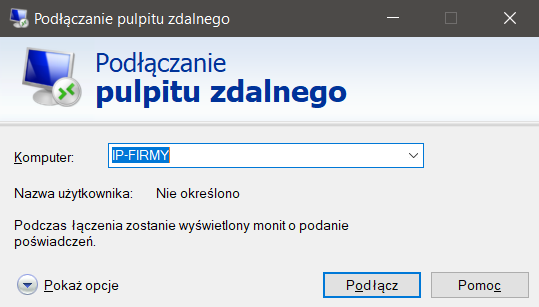

Atak na zdalny pulpit to przede wszystkim możliwość pełnej kontroli nad urządzeniem innego użytkownika. Osoba, która ma dostęp do urządzenia może korzystać z niego na takich samych zasadach, jak właściciel i widzieć wszystko, co jest na ekranie faktycznie. Co ciekawe są to praktycznie nieograniczone możliwości kontroli. W efekcie coraz częściej hakerzy korzystają właśnie z takiego rozwiązania.

Historia w dużej mierze wygląda bardzo podobnie. Wystarczy na przykład odebrać telefon od osoby podającej się za pracownika banku i uwierzyć, że w apce bankowej wystąpił błąd z poprzednim przelewem. Co ciekawe, hakerzy opierają się teraz o spoofing czyli podmienianie numeru telefonu na faktyczny numer banku zaimplementowany ze strony. Osoba podająca się za pracownika jest miła i zaangażowana w pomoc z ostatnim przelewem, który najpewniej się nie powiódł. Co ciekawe, w międzyczasie rozmowy ofiara proszona jest o instalację aplikacji, która pomoże ustalić przyczynę problemu. Później pojawia się element wyłudzania danych po to, by haker mógł zalogować się na konto użytkownika i… Zyskać jego pełne dane. W niejednym przypadku oszuści okradają wszystkie oszczędności, zaciągają pożyczki.

Czytaj też: Start programu edukacyjno-społecznego Banku Pocztowego – „Cyberdojrzali – bądź mądrzejszy od oszusta”

Atak na zdalny pulpit

Co ciekawe, w oszustwach inwestycyjnych, w których są wykorzystywane takie ważne i znane marki, jak Orlen czy kryptowaluty – sposób działania hakerów zawsze jest podobny. Stosując różne socjotechniki, nakłaniają użytkownika do isntalacji oprogramowania zdalnego pulpitu, w efekcie czego przejmują później kontrolę nad jego urządzeniem.

W ramach inwestycji i oszustwa w tym obszarze czasami nawet nie musisz myśleć o inwestowaniu. Pewnego dnia po prostu skontaktuje się z Tobą cyberprzestępca i poda się za doradcę finansowego. Pokrótce opowie o możliwościach i korzyściach – szybkim zysku. Inwestycja przeważnie jest, oczywiście, niezobowiązująca. Jeśli zdecydujesz się spróbować – haker pod pretekstem pomocy zaoferuje Ci pomoc w wejściu w taką inwestycję. Musisz jedynie zainstalować aplikację do zdalnego pulpitu… Później z kolei pojawią się kolejne kroki, jak na przykład przelewy na fikcyjny rachunek inwestycyjny. A, no i w międzyczasie całkowicie tracisz dostęp do swojego konta.

💡Ciekawostka💡

Jak przebiega rozmowa hakera z ofiarą opisane zostało przez ekspertów cyberbezpieczeństwa z PREBYTES Security Incident Respone Team i możesz o tym przeczytać tutaj.

Równocześnie warto zaznaczyć, że skala takich ataków rośnie alwinowo. Hakerzy, stosując socjotechniki uskuteczniają ataki na kolejnych osobach. Rozwiązanie problemu oferują różne firmy. Z doświadczenia bankowych zespołów antyfraudowych z kolei wynika, że samo wykrywanie zdalnych pulpitów nie jest wystarczające. Przy ochronie oferowanej przez firmy zewnętrzne – obecność aplikacji zdalnego pulpitu na urządzenie generuje szereg fałszywych raportów.

Warto więc rozważyć na przykład takie narzędzie, jak Remote Desktop Detection, który polega na tym, że ujawnia moment, w których dochodzi już do przejęcia kontroli nad urządzeniem. Oznacza to, że jeśli haker za pomocą zdalnego pulpitu próbuje na przykład wypłacić środki czy zamknąć lokatę – narzędzie łapie podejrzaną sesję. A co za tym idzie – blokuje takie działanie.

Co ciekawe, większość rozwiązań, jakie pojawiają się na rynku, stosuje analizę behawioralną. System identyfikuje osobę na podstawie zachowań i reakcji więc, by dostarczyć trafne informacje, musi się najpierw Ciebie, jako użytkownika, nauczyć. Śledzi więc Twoje gesty myszy i styl, a także tempo pisania. Jest to bardzo kosztowna technologia w kontekście wdrożenia i mocno regulowana prawnie. Jej cechą jest jednak bardzo niska akceptacja użytkowników i fakt, że niesie zagrożenie dla ich prywatności.

Remote Desktop Detection z kolei nie wykonuje takiej analizy i całkiem sprawnie chroni prywatność. Jest zgodne dodatkowo z zasadą privacy by design. Standardem i domyślnym ustawieniem takiego rozwiązania są przeważnie wbudowane zasady ochrony danych osobowych i prywatności.